Múltiples vulnerabilidades afectaron a la cámara en la nube D-Link DCS-2132L, un dispositivo pensado para resguardar la seguridad en casas y oficinas y que terminó sirviendo para todo lo contrario. Así lo identificó y publicó la empresa ESET a través de una investigación.

Según se describe en el desglose de este trabajo analítico, la cámara Web permitía a un tercero (atacante) no solo interceptar y ver los registros de video, sino también manipular el firmware de los dispositivos.

Cabe destacar que D-Link mitigó algunas de las vulnerabilidades informadas por ESET, pero otras aún no están resueltas. Por lo mismo, recomendamos dejar de utilizar este modelo si es que eres propietario de una cámara modelo DCS-2132L.

Principales fallas de la cámara Web

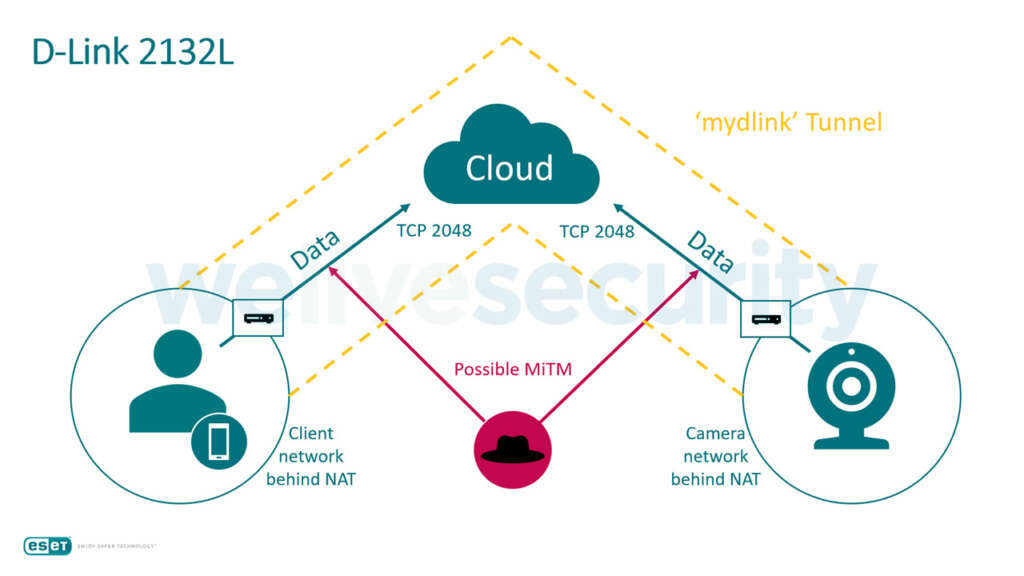

Milan Fránik, investigador ESET en Bratislava, cuenta que el problema más grave con este gadget es la transmisión sin cifrar de video. En ambas conexiones, entre la cámara y la nube, y entre la nube y la aplicación de visualización del lado del cliente, la transmisión se ejecuta sin cifrar, proporcionando un terreno fértil para los ataques.

Otro problema que se encontró fue sobre el complemento «servicios myDlink”. Este también está expuestos a riesgos de vulnerabilidad, considerando que es una de las formas de la App de visor disponible para el usuario.

Este complemento podría haber tenido graves consecuencias para la seguridad de la cámara, ya que hizo posible que los atacantes reemplazaran el firmware legítimo con su propia versión falsificada. Algo muy similar a lo que pasó hace unas semanas con ASUS y sus notebooks.

ESET reportó todas las vulnerabilidades encontradas al fabricante. Algunas de las vulnerabilidades, principalmente en el complemento myDlink, fueron mitigadas y parcheadas a través de la actualización, pero persisten los problemas con la transmisión sin cifrar.