Los expertos en seguridad informática de Symantec han advertido de los cinco virus (troyanos) más peligrosos que circulan en la actualidad por correos electrónicos, redes sociales y sitios web. Aquí te los compartimos:

W32.Koobface

Es un anagrama de Facebook. Este gusano se multiplica a través de las redes sociales y links que se originan en las computadoras infectadas, convirtiéndolas en una red de robots ‘zombi’. Este gusano robará datos sensibles, ejecutará adware, redireccionará a los navegadores a sitios que ya están afectados y más. También intentará acceder al FTP y nombres de usuario/contraseñas de sitios, sembrando malware en los sitios web que el usuario visite. Por lo general se transmite a través de Facebook y este virus podría tener consecuencias devastadoras si se logra colar en una red corporativa.

Backdoor.Banechant

Este temible troyano puede tomar el control de la computadora para que pueda enviar datos a otras locaciones. Enfocándose en sistemas de negocios y gobiernos en el medio oriente y Asia, puede descubrir los clics que hace un humano en el mouse, y una vez que la presa ha sido detectada, ejecutará código malicioso. Además de contaminar la computadora con malware, también abrirá una puerta trasera que le permitirá comunicarse con otras máquinas y transmitir información sensible que puede crear fugas de datos.

Backdoor.Darkmoon

Este troyano abre una puerta trasera en la computadora del usuario y permite al delincuente acceder a los datos personales. Principalmente, es una amenaza dirigida al gobierno israelí, y cuando fue descubierto por primera vez, fue tan aterrador que el gobierno interrumpió temporalmente el uso de Internet y de los dispositivos USB. Se transmite a través de una estafa e intenta engañar al usuario con un encabezado que dice “La NASA encontró una huella extraterrestre en Marte”. Contiene un archivo adjunto que supuestamente contiene la información de la noticia. De acuerdo con una investigación, este troyano fue ligado al ‘Equipo de Hackers de Gaza’ y después la operación fue atribuida a los Molerats. Esta operación tuvo lugar durante todo un año y se descubrió que también estaba dirigida a los gobiernos de Palestina, los de Estados Unidos y el Reino Unido.

Backdoor.Weevil

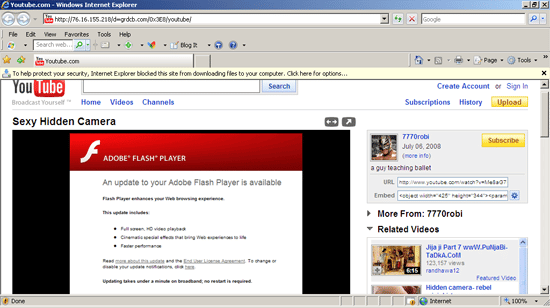

Este troyano abduce datos personales detectando lo que tecleamos. Fue vinculado al grupo de ciberespionaje llamado ‘La Máscara’, enfocándose sobre todo en Europa y Asia. Invoca un backdoor (puerta trasera) en la computadora, que permite el acceso a este grupo, para infectarla con más malware. Hace posible que estas amenazas inyecten herramientas de espionaje, con la habilidad de monitorear la actividad y olfatear la red, insertar rootkits, interceptar conversaciones de Skype, detectar lo que se teclea e incluso hacer impresiones de pantalla. También puede recolectar claves de encriptación y configuraciones de VPNs. Este grupo se enfoca en usuarios mediante mensajes de correo con ‘spear phishing’ que contienen vínculos que emulan sitios de noticias famosos de España, que redirigen a otros sitios web que explotan paquetes para Java, Adobe Flash y extensiones maliciosas de los navegadores. Estos paquetes posteriormente abducen datos de documentos Word, Excel, PDFs, respaldos móviles y archivos de correo electrónico. Más de 1.000 direcciones IP han sido víctimas de esta estafa.

Trojan.Cryptolocker

Cuando este troyano logra infectar un equipo, encripta el disco duro de la computadora y despliega un cronómetro que amenaza con borrar todos los archivos si el conteo llega a cero, por lo que exige un pago económico, generalmente mediante bitcoins u otras formas de dinero cibernético para liberar a su presa. La mejor solución para enfrentar a esta amenaza es respaldar la información constantemente con copias de seguridad. En 2013, las autoridades de países como México y Argentina alertaron a los usuarios sobre este tipo de ataque, el cual va en crecimiento.