Un nuevo e inusual troyano ha sido descubierto durante este mes. Se trata de Dvmap, un virus que se puede descargar desde falsas aplicaciones disponibles en Google Play y puede llegar a tomar el control de tu teléfono Android. Es más, puede acceder a los privilegios de root e inyectar código malicioso en la biblioteca del sistema.

Dvmap si tiene éxito, puede eliminar el acceso root, lo que le ayuda a evitar la detección. Este troyano se ha descargado desde Google Play más de 50 mil veces desde marzo de 2017 y fue denunciado por la empresa Kaspersky Lab, quien dio aviso a Google para su eliminación de la tienda.

El alcance de Dvmap

La capacidad de inyectar código es una nueva y peligrosa evolución en el malware móvil. Dado a que ese método puede utilizarse para ejecutar módulos maliciosos incluso cuando el acceso root se ha eliminado, cualquier solución de seguridad y aplicación bancaria con funciones de detección de root que se instalen posterior a la infección, no podrán detectar la presencia del malware.

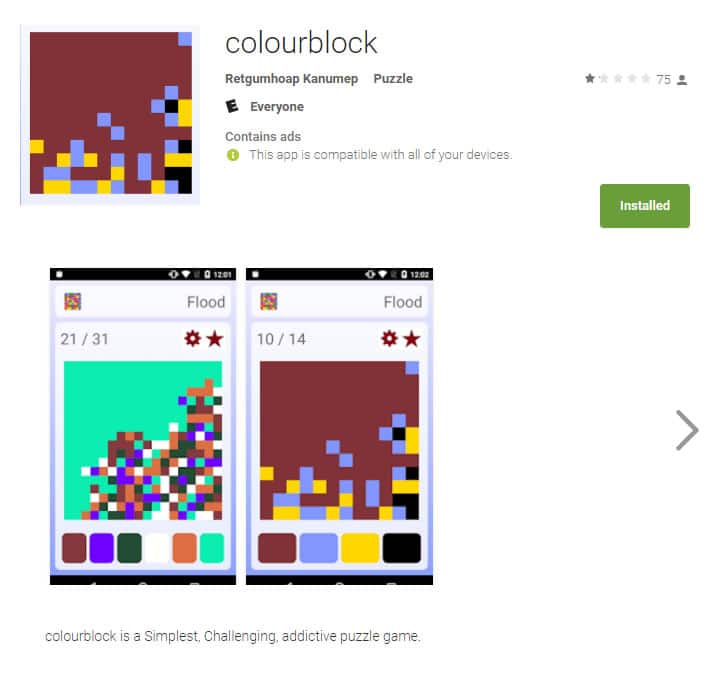

Dvmap se distribuía como un juego llamado «Colourblock» a través de la Google Play. Para evitar las verificaciones de seguridad de la tienda, los creadores del virus subieron una aplicación no infectada a finales de marzo de 2017. Posteriormente, la actualizaron con una versión maliciosa durante un corto período de tiempo, antes de subir otra versión limpia. Durante cuatro semanas lo hicieron por lo menos cinco veces.

El troyano Dvmap se instala en el dispositivo de la víctima en dos etapas. Durante la fase inicial, el malware intenta obtener privilegios de root en el dispositivo. Si tiene éxito, instalará un grupo de herramientas, algunas de las cuales llevan comentarios en idioma chino. Uno de estos módulos es una aplicación, «com.qualcmm.timeservices«, que conecta el troyano a su servidor de mando y control. Sin embargo, durante el período de investigación el troyano no recibió ningún mando.

En la fase principal de la infección, el troyano lanza un archivo «start«, comprueba la versión de Android instalada y decide a qué biblioteca debe inyectar su código. El siguiente paso consiste en sobrescribir el código existente con el código malicioso, lo que puede causar que el dispositivo infectado se bloquee.

Si fuiste infectado por Dvmap, realiza una copia de seguridad de toda su información y restablecer la configuración de fábrica del equipo.