Los PDF son -sin duda- uno de los formatos de documentos más utilizados a nivel mundial, junto a los archivos Word y Excel. Todos ellos ocupados por los cibrercriminales para la distribución de virus, generando actividades maliciosas a través de sus macros.

En el caso de los PDF ‘infectados’, hay distintas dinámicas utilizadas para generar daño, pero la compañía de seguridad informática ESET, atendió a dos corrientes principales.

La primera es a través de un exploit que es capaz de aprovechar alguna vulnerabilidad en el programa que abre al archivo PDF. Cabe destacar que no todos los programas presentan las mismas vulnerabilidades e incluso una versión de un programa podría ser vulnerable y otra no.

Un ejemplo de esta dinámica es el archivo PDF malicioso analizado en 2018 por investigadores de ESET, donde se descubrió que utilizaba una vulnerabilidad ‘zero-day’ que afectaba ciertas versiones del popular lector Adobe Reader y que al ser explotada permitía al atacante ejecutar código arbitrario en el equipo de la víctima de manera remota.

PDF con scripts

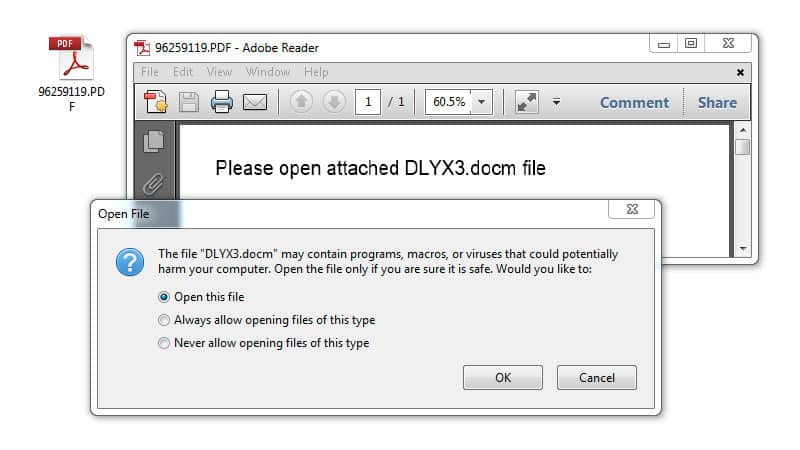

La segunda corriente es a través de scripts embebidos. ¿Qué significa esto? Básicamente que un código puede obtener y ejecutar otro malware más completo, es decir, no suelen ser la amenaza principal. Por ejemplo, descargándolo desde una Web externa y ejecutarlo, o hacer correr un malware que está embebido como un objeto más dentro del PDF malicioso.

Cabe destacar que para que el ataque sea efectivo, es necesario que el script sea ejecutado en forma automática e inmediata cuando el usuario abre el PDF.

Para evitar cualquier código malicioso en un documento de este tipo, mantén siempre actualizado el programa con el que visualizas tus documentos. Además si este te pregunta o muestra algún formulario indicando que quiere abrir, ejecutar o activar alguna funcionalidad del documento en cuestión, niega ese acceso.