El famoso título “Jewels”, basado en puzzle por diamantes, fue clonado en la tienda de aplicaciones de Android y así portar al malware ‘BankBot’. Este peligroso troyano ya había sido identificado a principios del 2017 y nuevamente volvió a colarse en Google Play.

La empresa de seguridad ESET levantó a la alarma, mencionando que el videojuego ‘Jewels Star Classic‘, ocupó la franquicia ‘Jewels Star’ de la desarrolladora Itreegamer para cometer el delito. Se tiene el registro que al menos 5.000 usuarios instalaron la versión maliciosa del juego en sus equipos.

Cómo opera BankBot

El malware insertado en esta copia del videojuego activa características maliciosas. Por ejemplo, un malware bancario entre los recursos del juego y un servicio que espera ser ejecutado tras una ventana de tiempo preconfigurada.

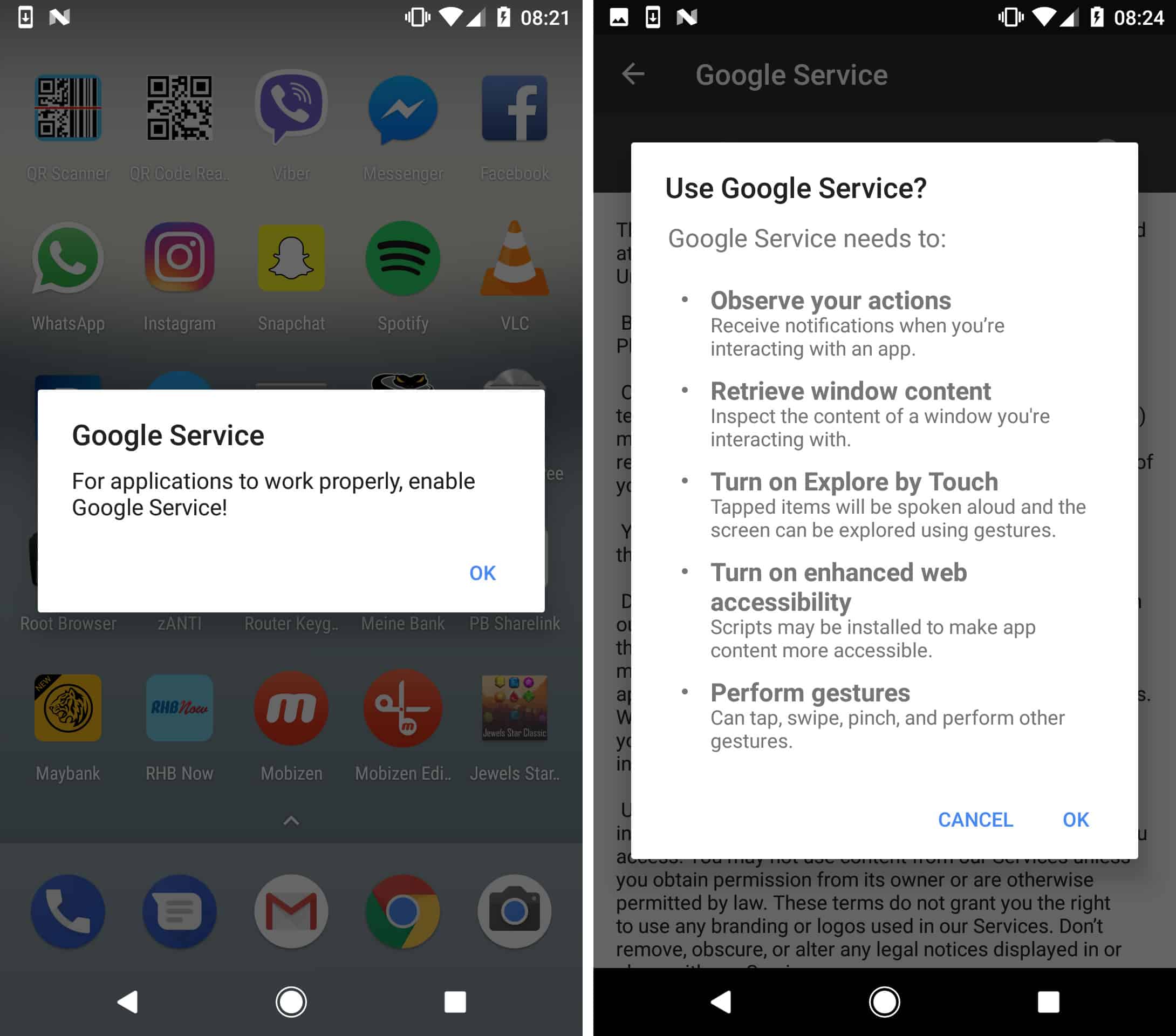

El servicio malicioso se activa 20 minutos después de la primera ejecución del juego. El dispositivo infectado muestra una alerta instando al usuario a habilitar algo llamado “Google Service”. Esta alerta aparece independientemente de la actividad que esté llevando a cabo el usuario, sin conexión aparente con el juego.

Hacer clic en OK, el usuario le da a la amenaza vía libre para ejecutar cualquier acción que necesite para continuar su actividad maliciosa. Una vez que se aceptan los permisos, al usuario se le niega brevemente el acceso a su pantalla debido a una supuesta “actualización” de Google Service.

Mientras el usuario espera que la actualización termine, el malware habilita la instalación de aplicaciones de fuentes desconocidas, instala BankBot desde sus recursos y lo ejecuta, activa el administrador de dispositivo para BankBot, establece BankBot como aplicación de SMS por defecto y obtiene permiso para sobreescribir otras aplicaciones.

Una vez que se ejecutan estas tareas, el virus intenta robar los datos de las tarjetas de crédito de las víctimas. Al ejecutar la aplicación de Google Play, BankBot entra en acción y se superpone a la aplicación legítima con un formulario falso, en el que le pide los datos de la tarjeta de crédito del usuario.

Para chequear si un dispositivo está infectado, ESET recomienda prestar atención a los siguientes indicadores:

- Presencia de una app llamada “Google Update”

- Un administrador de dispositivo activo llamado “System update”

- Aparición repetida del alerta de “Google Service”

Si se detectan alguno de estos indicadores, es probable que el dispositivo se haya infectado con esta variante de BankBot. Para limpiar manualmente un dispositivo, primero se necesita deshabilitar los derechos de administrador de “System Update”, luego proceder a desinstalar tanto “Google Update” como la aplicación troyanizada asociada, en este caso Jewel Star Classic.