El desarrollo de la Internet de las Cosas (IoT) aún se encuentra en verde, y situaciones de seguridad como las que le pasó a la compañía “Zipato” son un claro ejemplo. Esta empresa croata permitió, a través de un agujero de seguridad, que un atacan pudiese abrir sus cerraduras inteligentes

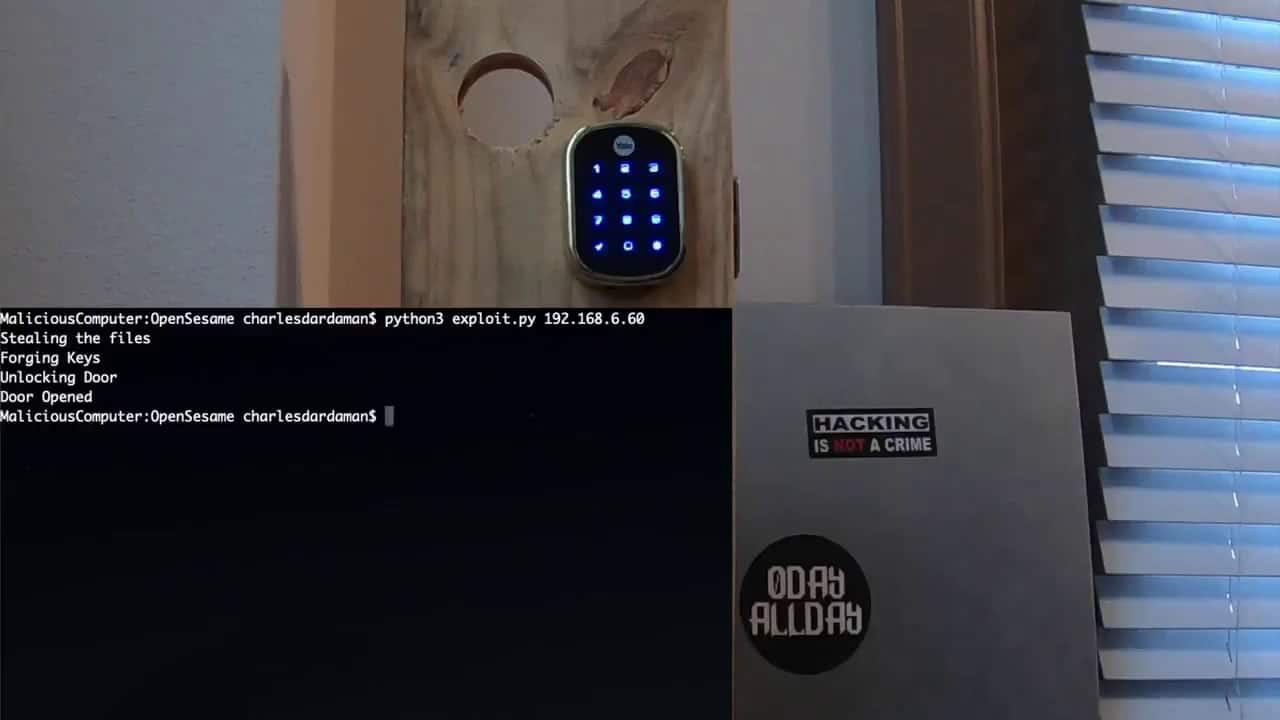

Esta vulnerabilidad crítica en dispositivos IoT fue alertada por ESET, pero descubierta por los ingenieros Charles Dardaman y Jason Wheeler. Incluso publicando una explicación detallada de la falla, además de un video ejemplificador.

Según lo explicado, dos de las tres vulnerabilidades on de diseño e implementación de los mecanismos de autenticación de la API de la central inteligente, mientras que la tercera se trata de una vulnerabilidad en la llave privada SSH para “root”. Esta es única, pero puede ser extraída de la tarjeta de memoria ubicada en el dispositivo entregando el nivel máximo de acceso a un tercero.

En este sentido, cualquiera que tenga la llave privada puede acceder al dispositivo sin necesidad de tener que crackear la contraseña.

Cerraduras inteligentes que no lo son tanto

Esta llave privada permitió que Dardaman y Wheeler descargaran del dispositivo un archivo .json que contenía una contraseña hasheada, la cual utilizaron para acceder a la API mediante el uso de la técnica pass the hash.

De esta manera, los investigadores lograron engañar al dispositivo y hacerle creer que eran los propietarios del equipo al obtener la contraseña ‘hasheada’ e ingresarla en el smart hub. Una vez hecho esto, demostraron que mediante un comando un atacante podría enviar una solicitud a una central inteligente vulnerable para desbloquear y bloquear una puerta.

Es importante destacar que para explotar los fallos un atacante necesitaría estar conectado a la misma red Wi-Fi que la central inteligente vulnerable y el investigador aseguró que cualquier central inteligente conectada directamente a Internet podría explotarse de manera remota.

Los resultados de la investigación fueron publicados ahora pero el hallazgo data de febrero de 2019. Los detalles de la investigación se hicieron públicos una vez que la compañía Zipato reparó los fallos de seguridad en marzo de este año.