Desde cuentas falsas, hasta técnicas como tapjacking. Esos son algunos de los métodos que los cibercriminales aplican para ingresar a tu celular y engañarte.

La compañía de seguridad ESET, analizó las nuevas metodologías en las que opera el malware a nivel mundial. Considerando que siempre los malhechores buscan novedosas formas para esconderse en los teléfonos y comprometer los dispositivos.

Las técnicas que utilizan para aumentar la efectividad de sus ataques, podrían agruparse en dos categorías.

Por un lado están estrategias de Ingeniería Social. Estas consisten en la manipulación psicológica y persuasión para que voluntariamente la víctima brinde información personal o realice algún acto que ponga a su propio sistema en riesgo.

Como segunda categoría están los mecanismos técnicos para dificultar la detección y análisis de virus.

Trucos para infectar un celular

A continuación se resumen los comportamientos más frecuentes -recopilados por ESET– en relación a códigos maliciosos para Android durante los últimos años. Todos basados en Ingeniería Social:

- Uso de cuentas fraudulentas en la Play Store para distribución de malware. Para los cibercriminales, lograr que sus aplicaciones maliciosas logren colarse en los mercados de Apps genuinas resulta una gran victoria, pudiendo alcanzar un conjunto grande de potenciales víctimas y garantizando casi por completo un número mayor de infecciones.

- Fechas conmemorativas y lanzamientos de aplicaciones esperadas. Una práctica común en el mundo del ciberdelito es enmascarar malware como versiones de Apps -juegos, principalmente- que cobran repentina popularidad y que están prontas a ser liberadas o que no están disponibles en tiendas oficiales para determinados países. Este fue el caso de Pokémon GO, Prisma o Dubsmash, sumando cientos de miles de infecciones a nivel mundial.

- Tapjacking y superposición de ventanas. El tapjacking es una técnica que consiste en la captura de los toques que el usuario da sobre la pantalla del celular al mostrar dos actividades superpuestas. De esta manera, el usuario cree que realiza toques sobre la actividad que está viendo, mientras estos están siendo verdaderamente desviados a otra actividad, oculta a su vista.

- Camuflarse entre las aplicaciones del sistema. La forma más sencilla para que un código malicioso para se oculte en un equipo es simular ser una aplicación del sistema. Comportamientos como eliminar el icono de la App una vez que ha terminado la instalación o utilizar nombres, paquetes e iconos de Apps de sistema y otras populares para inmiscuirse en el equipo, son estrategias que se ven en códigos como el caso del troyano bancario que pretendía ser Adobe Flash Player para robar credenciales.

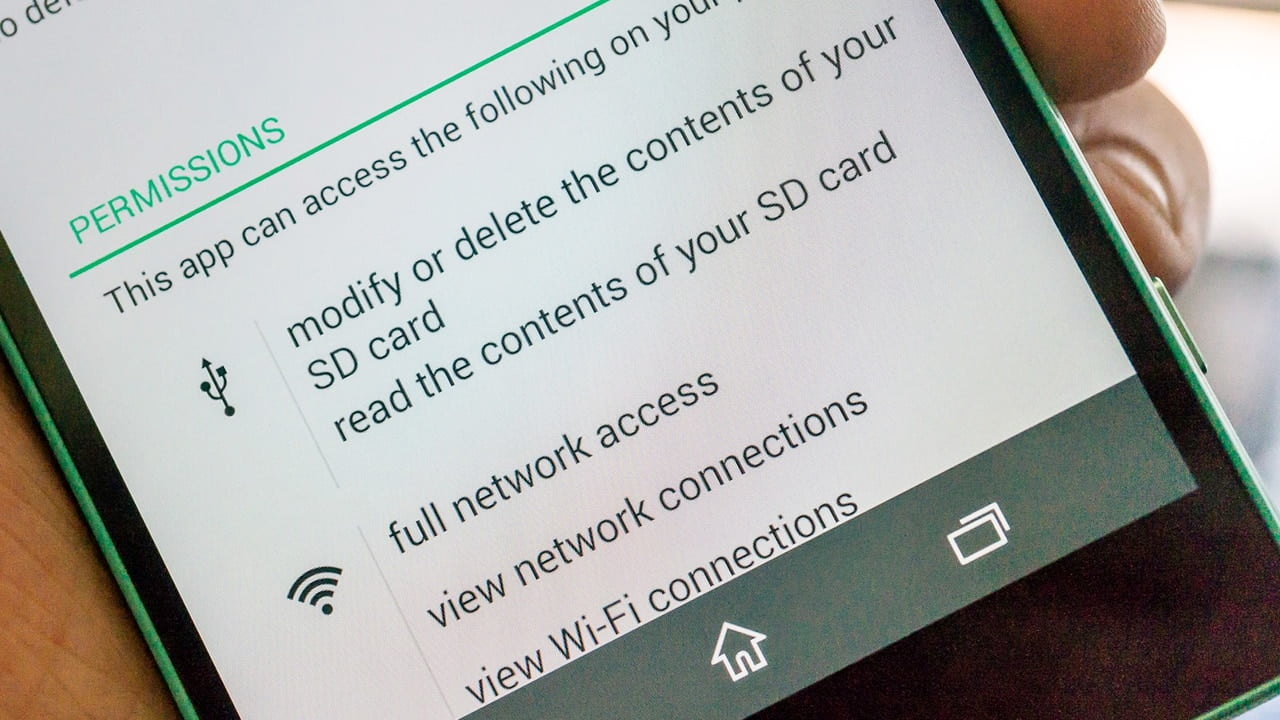

- Simular ser Apps del sistema y seguridad para solicitar permisos de administrador. El camuflarse como herramientas de seguridad o actualizaciones del sistema brinda a los cibercriminales ventajas como escudarse bajo una figura de confianza, de modo que el usuario no dude en autorizar a la aplicación.