Distintas empresas de seguridad informática, como Symantec, Kaspersky o ESET, han presentado su preocupación por el explosivo interés en torno al videojuego Pokémon Go para dispositivos móviles iOS y Android. Esta nueva moda tiene atento a los estafadores y atacantes.

Los cibercriminales al darse cuenta de este ‘boom’, han creado nuevas estrategias de phishing a través de falsas aplicaciones y mensajes por redes sociales. Principalmente con la misión de propagar troyanos en distintas plataformas. Otros usuarios han desarrollado formas de engañar a Pokémon Go, tales como sitios de suplantación de GPS.

Estafas en torno a Pokémon Go

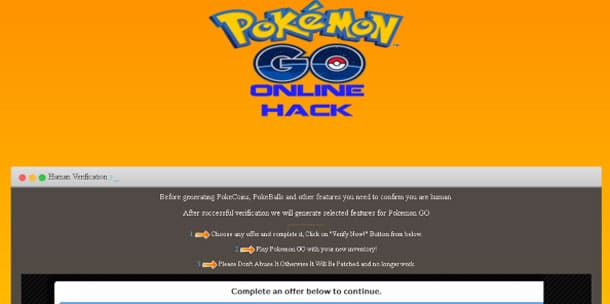

Las PokeCoins, ‘moneda’ usada para comprar internamente en el videojuego, es uno de los primeros peligros. Si un usuario busca «Pokemon Go free coins generator«, va a encontrar enlaces que lo llevan a encuestas clásicas de estafas. Estos enlaces están siendo compartidos en foros sobre el juego hacia los sitios fraudulentos. La mayoría de los resultados fraudulentos son publicados en sitios de redes sociales o videos que supuestamente tienen la prueba de que una herramienta de hacking PokeCoin funciona.

Por otra parte están las App falsas encontradas en canales no oficiales. Básicamente esto ha sido posible porque el videojuego no ha llegado oficialmente aún a la mayoría de las regiones; en la primera semana de la aplicación, que sólo estaba disponible en EE.UU., Australia y Nueva Zelanda. El lanzamiento limitado incitó a los usuarios con dispositivos Android o iPhone con jailbreak a descargar la aplicación desde fuentes no oficiales.

Los atacantes aprovecharon esta demanda, creando versiones de troyanos del juego orientados a dispositivos Android. Como ya se ha informado por parte de Symantec, los autores de malware disfrazaron un troyano de acceso remoto (Android.Sandorat) como Pokémon Go, teniendo acceso completo al teléfono inteligente.

Secuestrando tu móvil

Por otra parte, Kaspersky complementa la información con versiones alteradas del videojuego con una herramienta de acceso remoto (RAT por sus siglas en inglés) llamada Droidjack que podría permitir el control del teléfono móvil por parte de los ciberdelincuentes.

El archivo APK malicioso solicita visibilidad sobre las conexiones de Wi-Fi con la finalidad de conectarse o desconectarse de la red, cambiar la conectividad y recabar datos de aplicaciones que estén corriendo. Además, la versión alterada de Pokémon GO se comunica con un dominio de comando y control albergado en una dirección IP dinámica en Turquía.

Las recomendaciones son simples: no descargue la aplicación desde una fuente no verificada. Por lo mismo, no bajes la aplicación desde una fuente no verificada. Cuidado con los mensajes que llegan automáticamente prometiendo monedas gratuitas. Finalmente, siempre lee los permisos de todas las aplicaciones que instales.