La empresa de seguridad informática Kaspersky publicó sobre un nuevo descubrimiento que representa una amenaza especializado a los cajeros automáticos (ATM). Este malware fue bautizado como “ATMJaDi” y por ahora ha sido detectado en máquinas de Colombia y México.

Ojo que esto no es llegar e infectar un cajero. Los atacantes detrás de ATMJaDi deben encontrar una manera de instalar el malware y así vaciar las máquinas del dinero que mantienen en su interior.

Kaspersky, al analizar el código de este virus, notaron que este no puede ser controlado mediante el teclado o la pantalla táctil de las máquinas pero que es capaz de enviar comandos personalizados para dispensar dinero de las ATMs.

Este descubrimiento sugiere que el grupo detrás de ATMJaDi pudo haber sido desarrollado por ‘insiders’ con acceso al código fuente de un banco en particular y por ende, a la red donde están conectados los cajeros automáticos.

¿Qué hace ATMJaDi?

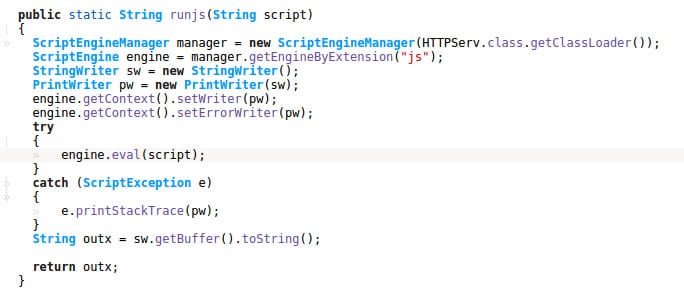

Una vez instalado este virus que viene en forma de archivo Java con el nombre “INJX_PURE.jar”, busca el proceso que controla al ATM para manipularlo e infectar la máquina por medio de comandos legítimos.

Al completarse exitosamente la infección, este muestra la frase “libertad y gloria” en la pantalla de la terminal en ruso, portugués, español y chino. El mensaje es seguido por la palabra rusa “отдельный”, la cual significa “separado”. Sin embargo, la mayoría de las palabras encontradas en el código aparecen en inglés.

Para los investigadores llama mucho la atención que ATMJaDi esté escrito en un lenguaje de programación de Java, el cual no es comúnmente utilizado en programas maliciosos para ATMs, pero tiene orígenes en América Latina.

Estos procesos específicos del software controlan a los ATMs que corren en Java y segmentan la actividad a cajeros que corren bajo ese mismo software. Esta acción dirigida indica que los cibercriminales estudiaron detalladamente al blanco antes de programar el malware.