La empresa de seguridad informática, Kaspersky, fue la encargada de desarrollar una investigación acerca de una campaña maliciosa de amenazas persistentes avanzadas la cual afectó a usuarios de dispositivos ASUS.

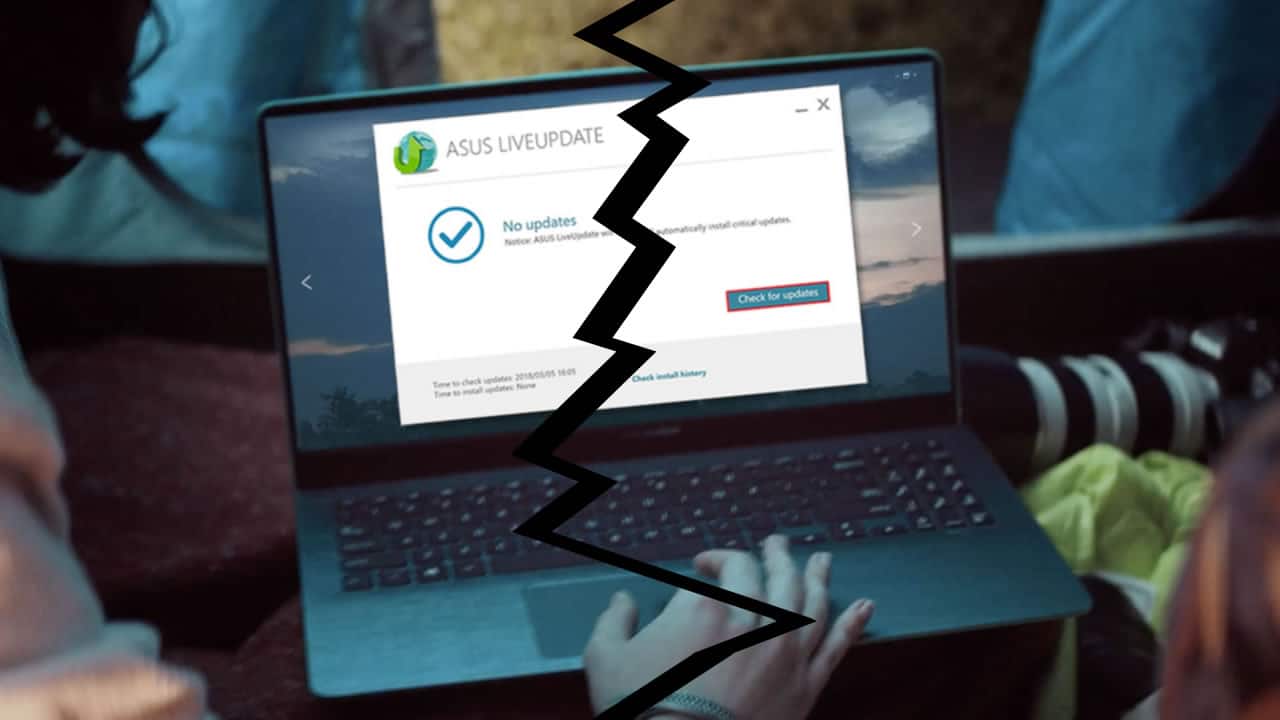

«Operación ShadowHammer» es el título que le dieron a este avanzado movimiento criminal que utilizó a la propia compañía para propagar malware. ¿Cómo? A través de las actualizaciones de “ASUS Live Update”, consiguiendo introducir un backdoor.

Toda la campaña ocurrió entre junio y noviembre de 2018 siendo identificado por Kaspersky en enero de este año y comunicándoselo a la empresa taiwanesa.

Según desglosa la investigación, un ataque a la cadena de suministro es uno de los vectores de infección más peligrosos y, a la vez, más eficaz.

Y eso fue exactamente lo que pasó en ShadowHammer.

Esto porque la infraestructura de un proveedor (como ASUS) puede tener vulnerabilidades y así estas son aprovechadas en las instalaciones de sus clientes, saboteando la cadena de suministro y provocando una brecha de datos inesperada y devastadora.

¿Utilizando a ASUS?

Quienes estén detrás de ShadowHammer explotaron una vulnerabilidad en la herramienta «ASUS Live Update» y fue eso la fuente inicial de infección.

Recordemos que esta utilidad viene preinstalada en la mayoría de los nuevos computadores de ASUS para actualizaciones automáticas de BIOS, UEFI, controladores y aplicaciones.

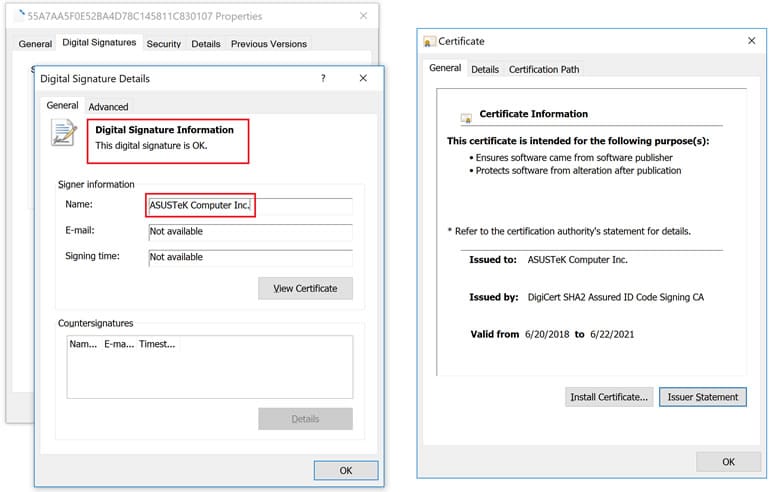

Pero, ¿cómo pueden enviar archivos modificados a través de una App oficial? Usando certificados digitales robados y utilizados por ASUS para firmar binarios legítimos. Así los atacantes manipularon versiones anteriores del software instalando su propio código malicioso.

Finalmente las versiones troyanas de la utilidad se firmaron con certificados legítimos, alojándose y distribuyéndose desde los servidores oficiales de actualizaciones de ASUS. Haciéndolas prácticamente invisibles para la gran mayoría de los antivirus.

Aunque, potencialmente, todos los usuarios del software afectados pudieron convertirse en víctimas, los cibercriminales se enfocaron en conseguir accesos a varios cientos de usuarios, de los que ya tenían un conocimiento.

Cada código backdoor contenía una tabla de direcciones MAC codificadas, el único identificador de los adaptadores de red utilizados para conectar un computador a una red. Una vez que se ejecutaba el programa en el dispositivo de la víctima, la puerta trasera verificaba su dirección MAC contra esta tabla.

Si la dirección MAC coincidía con una de las entradas, el malware descargaba. De lo contrario, no se mostraba ninguna actividad de red, por lo que permanecía durante mucho tiempo sin ser descubierto.

En total, los analistas de seguridad pudieron identificar más de 600 direcciones MAC, que fueron el objetivo de más de 230 muestras únicas de backdoor utilizando diferentes shellcodes.

Identificando a ShadowHammer

Si tienes un computador ASUS, actualiza a la nueva versión de Live Update (3.6.8). La compañía indica que se agregaron “varios mecanismos” de verificación de seguridad y un nuevo sistema de cifrado.

La compañía reconoció la existencia de este ataque y confirmó que su departamento de servicio al cliente se ha puesto en contacto con los usuarios afectados.

De igual manera, Kaspersky publicó una Web (shadowhammer.kaspersky.com) donde puedes ingresar la dirección MAC y corroborar si fuiste una de las computadoras de esta compañía que fue vulnerada.