Desde hace mucho tiempo decir que los Mac son considerado más confiables y seguros no es correcto. El interés por los cibercriminales por beneficiarse a costa de los usuarios de macOS, o versiones anteriores del sistema operativo, es muy atractivo.

Así lo evidenció la empresa de seguridad Kaspersky. Ellos en 2019 bloquearon en 1 de 10 dispositivos que usan su solución para Mac al troyano «Shlayer». Esto lo convirtió inmediatamente en la amenaza más extendida para los usuarios de macOS.

Este virus se propaga en distintas Webs, desde sitios web de entretenimiento y hasta Wikipedia, principalmente a través de adware a través de anuncios ilícitos. Con esto se benefician interceptando y recopilando las consultas de los usuarios en el navegador, y modificando los resultados de las búsquedas para distribuir aún más mensajes publicitarios.

Shlayer alcanzó una participación de cerca de un tercio (29,28%) en las detecciones de Kaspersky entre enero y noviembre de 2019. Incluyendo a sus variantes en la categoría Adware como AdWare.OSX.Bnodlero, AdWare. OSX.Geonei, AdWare.OSX.Pirrit y AdWare.OSX.Cimpli.

¿Cómo trabaja Shlayer?

Este virus se presenta como una forma de ganar dinero desde sitios web en varios programas de archivos asociados, con un pago relativamente alto por cada instalación de malware realizada por usuarios estadounidenses, incitando a más de 1.000 «sitios asociados» a distribuir Shlayer.

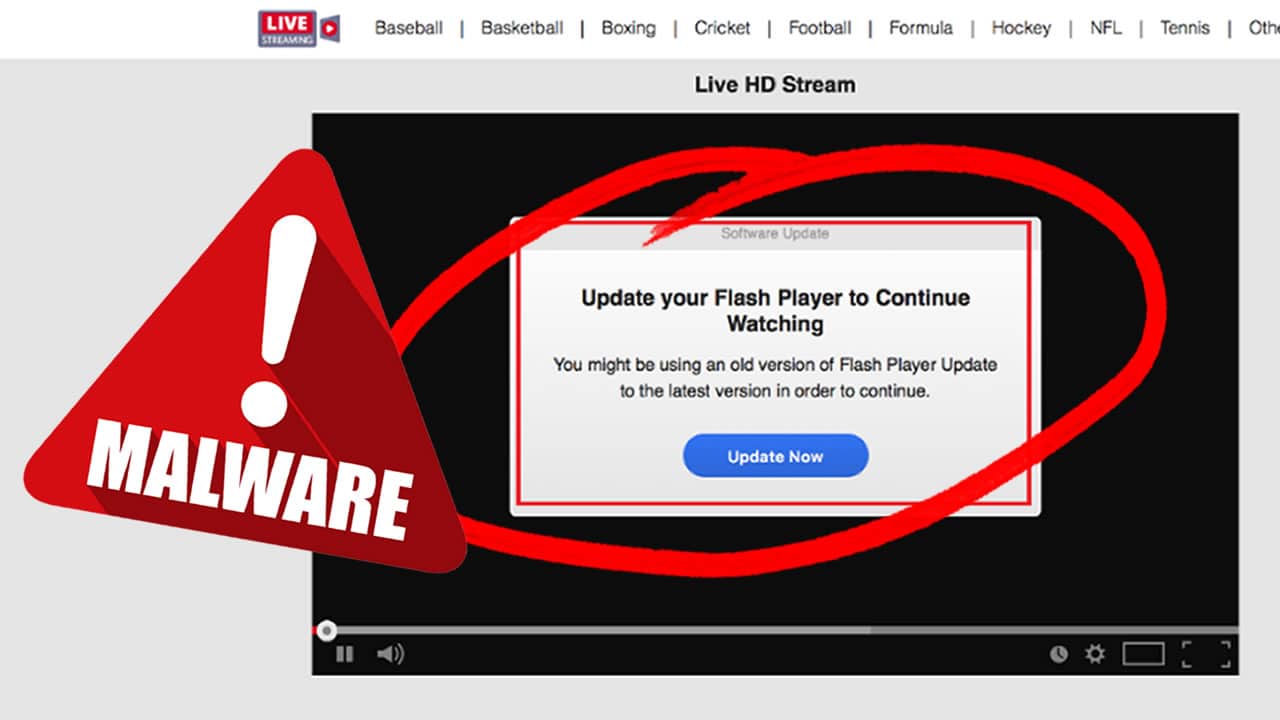

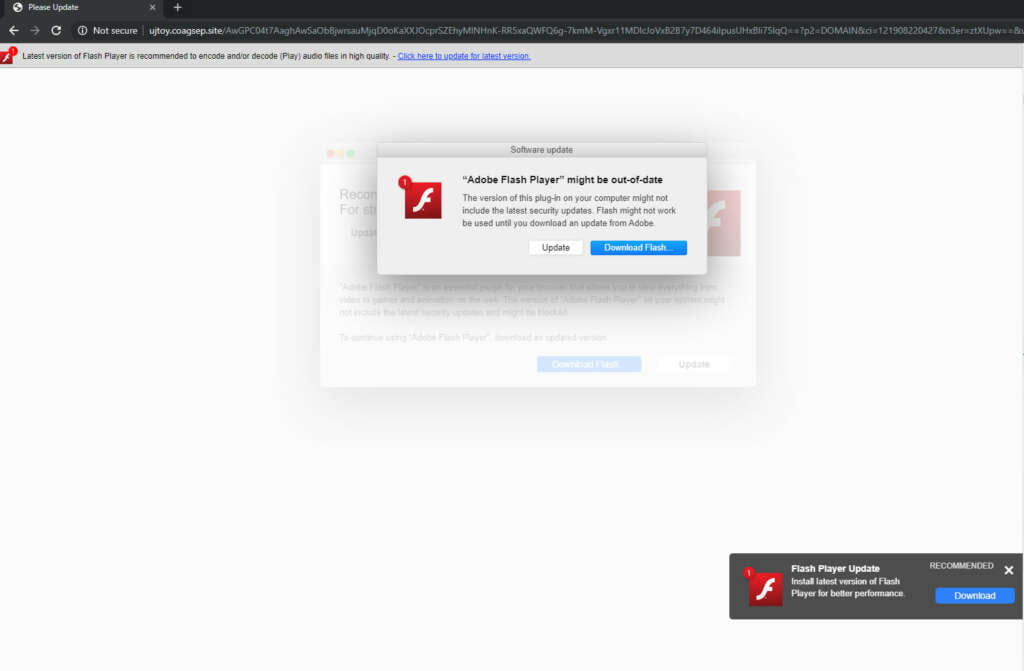

La trampa funciona de la siguiente manera: un usuario busca, por ejemplo, un episodio de una serie de televisión o un partido de fútbol, y páginas publicitarias lo redirigen a sitios falsos de actualización de Flash Player. Es desde ahí que la víctima descarga el malware. El socio que distribuyó los enlaces que llevan al malware recibe un pago por cada instalación.

Otras trampas conducen a una página falsa de actualización de ‘Adobe Flash’, redireccionando a clientes de varios servicios en línea con millones de usuarios, entre ellos YouTube, donde fueron incluidos enlaces maliciosos en las descripciones de los videos, y Wikipedia, donde los enlaces se ocultaban entre la lista de referencias de los artículos.

Cabe destacar que desde que se detectó Shlayer, su algoritmo de infección ha cambiado poco, a pesar de que su actividad apenas disminuyó, lo que lo convierte en una amenaza especialmente relevante de la que los usuarios necesitan protegerse.