Desde los inicios de la invasión rusa a suelo ucraniano, empresas de seguridad informática han observado la batalla digital que se ha transado desde ataques DDoS, hasta la detección proactiva de amenazas de malware. Esta últimas con campañas maliciosas dirigidas específicamente a organizaciones ucranianas.

Una de esas compañías es ESET. Su equipo de investigación detectó un ataque dirigido computadoras en Ucrania que comenzó el 23 de febrero de 2022 alrededor de las 14:52 UTC. Esto ocurrió después de los ataques distribuidos de denegación de servicio (DDoS) contra algunos de los principales sitios web ucranianos y pocas horas después de la invasión militar rusa.

Estas campañas hacia computadoras ocuparon al menos tres componentes maliciosos. El primero es «HermeticWiper», un malware que hace que un sistema quede inoperativo al corromper sus datos. Por otra parte, está «HermeticWizard», el encargado de distribuir a «HermeticWiper» a través de una red local vía WMI y SMB. Y finalmente, «HermeticRansom», un ransomware detectado en cientos de sistemas y en al menos cinco organizaciones ucranianas.

Sobre HermeticRansom, este fue visto por primera vez por parte de los investigadores de Avast Threat Labs, quienes compartieron un tweet con su detección, justamente en relación a lo observado previamente con HermeticWiper. Este ransomware fue visto durante las primeras horas del 24 de febrero, teniendo una distribución mucho más pequeña que HermeticWiper, creyéndose que se hizo al mismo tiempo -probablemente- para ocultar las acciones del wiper.

El 24 de febrero de 2022 el equipo de ESET detectó otro nuevo malware del tipo wiper en una red gubernamental ucraniana. Lo llamaron IsaacWiper y actualmente están evaluando sus vínculos, si es que los hay, con HermeticWiper. Es importante señalar que IsaacWiper se detectó en una organización que no había sido afectada por HermeticWiper.

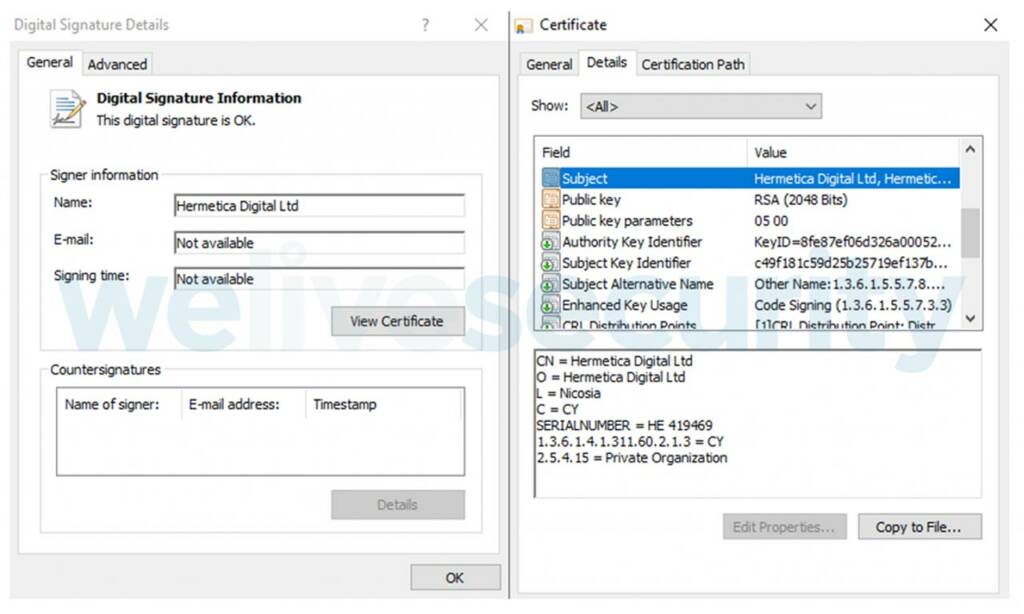

HermeticWiper y HermeticWizard fueron firmados mediante un certificado de firma de código asignado a Hermetica Digital Ltd emitido el 13 de abril de 2021. ESET solicitó a la autoridad certificadora (DigiCert) que revocara el certificado, lo cual hizo el 24 de febrero de 2022.

Según un informe del medio Reuters, este certificado podría no haber sido robado de Hermetica Digital, sino que probablemente los atacantes se hicieran pasar por la empresa chipriota para obtener este certificado de DigiCert.

Dentro de la investigación, aseguran que las organizaciones afectadas estaban infectadas mucho antes que se conocieran estos malware. ¿Cómo? Debido a varios hechos, incluyendo que las marcas de tiempo de compilación del PE de HermeticWiper la más antigua es del 28 de diciembre de 2021. Además, la fecha de emisión del certificado de firma de código es del 13 de abril de 2021 y la distribución de HermeticWiper a través de GPO en al menos una de las instancias sugiere que los atacantes tenían acceso previo a uno de los servidores de Active Directory de esa víctima.

Finalmente, IsaacWiper se encuentra oculto en un archivo DLL o EXE de Windows sin firma Authenticode. Este apareció el 24 de febrero de 2022. La marca de tiempo de compilación del PE más antigua que se encontró es del 19 de octubre de 2021, lo que significa que, si no se manipuló la marca de tiempo de compilación del PE, es posible que IsaacWiper haya sido utilizado meses atrás en anteriores operaciones.

Hasta ahora, ninguna compañía de seguridad, incluyendo a ESET, ha podido atribuir estos ataques a un actor de amenazas conocido. Sea un grupo de hackers o una nación en específico.